Вплив на втрату даних і на незаплановані простої

Реальність сучасного світу така: втрата даних серйозно впливає на бізнес і його прибуток. Підприємства зазнають прямих і непрямих витрат через незаплановані простої та втрату даних, включно з витратами, пов'язаними з:

- втратою продуктивності співробітників;

- втраченим доходом;

- втратою репутації, що знижує довіру і лояльність клієнтів, що може призвести до втрати можливостей для подальшого ведення бізнесу;

- втраченим часом, витраченим на усунення проблеми: час, який ІТ-відділи витрачають на відновлення даних, тобто це час, який ІТ-фахівці вже не використають на інші життєво важливі завдання. А іноді компаніям доводиться наймати зовнішніх консультантів, щоб допомогти їм "відновитися", що збільшує витрати.

Зростаючі проблеми захисту даних

Перебої у роботі мережі електроживлення, збій компонентів серверного обладнання, людські помилки або зловмисність персоналу, пошкодження даних, помилки програмного забезпечення, збої на об'єктах і стихійні лиха - список великий, але це лише кілька джерел простою додатків і втрати даних. У теперішніх умовах у нашій країні вони експоненціально зростають, і передбачити їх стає дедалі важче, і ІТ-персонал щосили намагається захистити себе від цих загроз.

Необхідність захисту даних від мінливого ландшафту загроз стає ще складнішою через експоненціальне зростання обсягу даних на 35-45 % на рік. З огляду на зростання і поширення даних, не дивно, що ІТ-фахівцям складно створити послідовний план захисту, що охоплює всі критично важливі дані.

Дедалі більше даних мають вирішальне значення для операцій у компанії. Багато підприємств тепер мають дані, для яких потрібна доступність 24x7x365. Це означає, що вимоги до угоди про рівень обслуговування (SLA) щодо таких даних і часу безвідмовної роботи додатків змінюються. Ви більше не можете думати про вимоги до доступності у вигляді годин або днів для багатьох додатків, даних і робочих навантажень і тепер ІТ-відділам доводиться думати за "хвилини" або "секунди". Застаріла інфраструктура з неадекватними моделями захисту даних і аварійного відновлення (DR) не може задовольнити ці вимоги, що, тільки ускладнює загальну задачу захисту даних.

Проблеми захисту даних у гібридному світі

Чи можуть підприємства дозволити собі втрати доходів і продуктивності, пов'язані зі збоями у роботі технологій? На конкурентному ринку небагато компаній можуть це зробити. Багато ІТ-відділів розраховують розв'язати проблему простоїв бізнесу, перемістивши робочі навантаження у хмару: вони припускають, що хмарний провайдер/гіперскейлер реплікує дані компанії до своїх хмарних центрів як щось самозрозуміле і будуть надійно зберігати їх там. Але насправді постачальники хмарних послуг беруть на себе відповідальність тільки за базову інфраструктуру. Вони не можуть зосередитися на інфраструктурі, не гарантують захист хмарних даних у разі збою або катастрофи - без додаткових сервісів. ІТ-відділам, як і раніше, доводиться робити безліч кроків для захисту своїх даних і додатків у хмарі.

Бажані результати щодо захисту даних від випадкової втрати

ІТ-фахівцям самим або за допомогою системних інтеграторів, наприклад таких як Лантек, необхідно подолати ці проблеми і сформулювати стратегію захисту даних, яка зможе захистити їх від безлічі перерахованих вище проблем. Наприклад, ІТ-відділам часто потрібні способи захисту даних, щоб у разі збою будь-якого обладнання або навіть усього сайту вони не втратили дуже багато даних. З іншого боку, фахівцям, які відповідають за резервне копіювання, необхідно зберігати дані протягом більш тривалих періодів часу з можливістю відновити ці дані на якийсь час назад. Таким чином, вони зможуть "перемотати час назад", якщо зрозуміють, що файл було пошкоджено, видалено або неправильно змінено.

Так само ІТ-відділам потрібні ефективні та прості рішення, які не тільки захищають дані від багатьох типів втрат, а й охоплюють складні середовища клієнтів. Рішенням може знадобитися охоплювати кілька сайтів і працювати у гібридному локальному і хмарному середовищі.

Нарешті, плани відновлення відіграють життєво важливу роль у плані захисту даних. Якщо компанії дійсно стикаються з втратою даних, їм необхідно якомога швидше відновити їх, щоб відновити нормальну роботу.

Потреби клієнтів у захисті даних

Існує ще один виклик для ІТ-відділів - захист і безпека даних. Під захистом даних розуміється будь-яка форма захисту від втрати або пошкодження, а під безпекою даних розуміється захист від несанкціонованого доступу та використання. Хоча захист даних і безпека не є синонімами, їх часто розглядають разом. Хороший план захисту має також містити положення про безпеку даних.

Безпека даних спирається на три основні стовпи. ІТ-фахівцям необхідно контролювати, хто може отримати доступ до даних. Їм часто доводиться шифрувати дані, щоб запобігти їхньому читанню неавторизованими користувачами. І їм, можливо, доведеться контролювати суверенітет цих даних або, іншими словами, контролювати, де вони зберігаються.

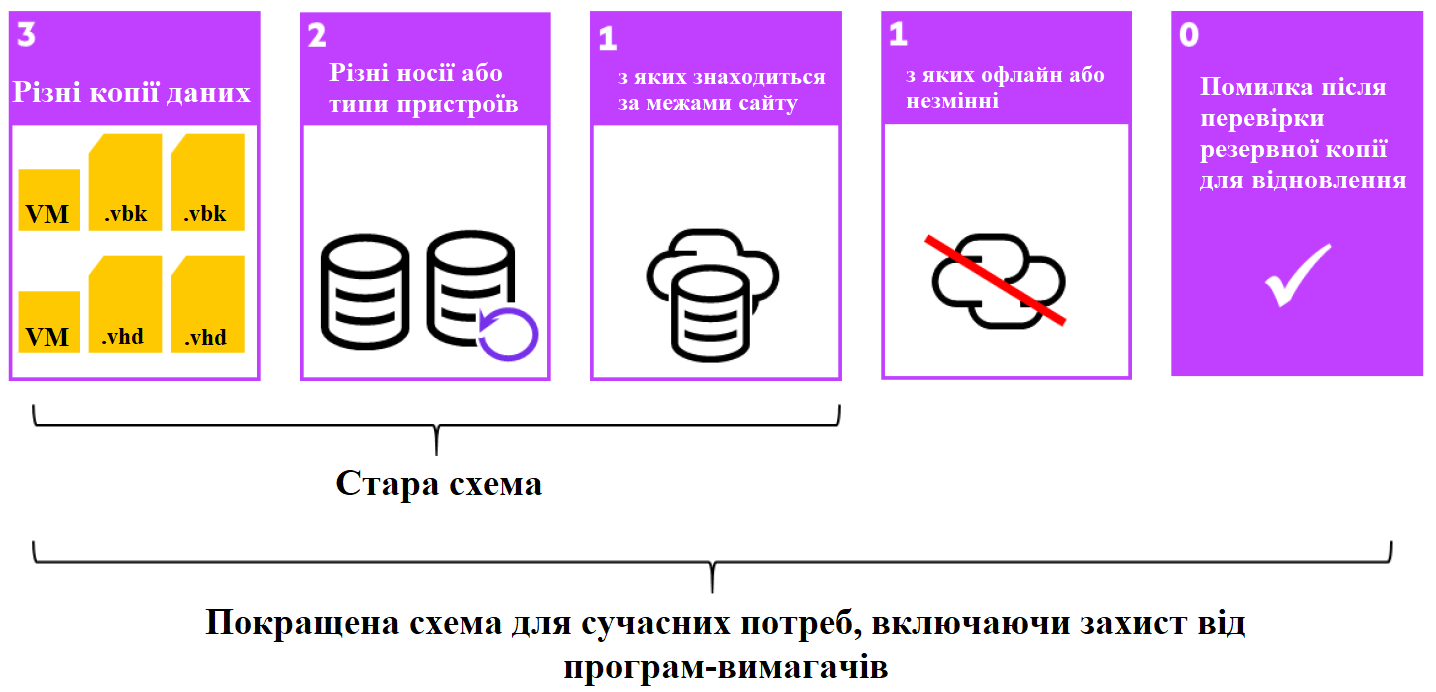

Правило 3-2-1 або 3-2-1-1-0

І ми поступово перейшли до найголовнішого - механізмів/схем захисту даних. Для цього розглянемо схему 3-2-1, яка давно визнана найкращою практикою захисту даних. Однак останнім часом набирає популярності й поліпшена схема - 3-2-1-1-0.

Це правило вимагає від компаній зберігати щонайменше три копії даних. Зазвичай робоча копія вважається першою і в ІТ-фахівців має бути щонайменше дві резервні копії. Однак деякі компанії вважають, що це правило означає, що їм необхідні три резервні копії. Цифра "2" у правилі вказує, що резервні копії зберігаються щонайменше на двох різних носіях або типах пристроїв. Наприклад, клієнт може зберігати одну резервну копію на вторинній системі зберігання даних (SAN масиві), а іншу - на стрічці. Перша цифра "1" у правилі означає, що хоча б одна з цих резервних копій має перебувати за межами офісу/сайту. Наприклад, компанії можуть зберігати стрічку в іншому офісі. Або вони можуть реплікувати резервну копію на інший сайт або у хмару. У будь-якому разі ІТ-відділу потрібна ця віддалена копія, щоб протистояти потенційним катастрофам.

Програми-здирники розширили вимоги. Друга цифра "1" у правилі вимагає, щоб хоча б одна з резервних копій була автономною або незмінною. Ця вимога може, але не завжди, перекриватися з попередньою вимогою. В ІТ-відділу може бути одна копія, що перебуває за межами офісу, та інша копія, що перебуває в автономному режимі або незмінна. Або можна зберігати одну резервну копію, яка знаходиться як поза офісом, так і в автономному режимі. Цифра "0" правила підкреслює важливість тестування. ІТ-фахівці повинні протестувати резервні копії та переконатися, що їх можна відновити без помилок.

Таким чином, правило 3-2-1-1-0 ясно дає зрозуміти, що надійні плани захисту даних залежать не тільки від кількості резервних копій, а й від того, де і як зберігаються резервні копії. Не має значення, що ІТ-відділ має три окремі резервні копії, що зберігаються на одному сайті, якщо ракета, землетрус, повінь або інше лихо зруйнує цей сайт, то всі три резервні копії миттєво зникнуть. Плани аварійного відновлення вимагають від ІТ-відділів "зберегти", іншими словами, відправити за межі офісу, принаймні одну резервну копію критично важливих даних. ІТ-фахівці можуть фізично переносити дані в інше місце, вони можуть скопіювати дані на знімні носії, наприклад, на стрічку або оптичний носій, а потім фізично транспортувати цей носій в інше місце. Або вони можуть використовувати вторинні системи зберігання даних (SAN масиви), що означає надсилання даних мережею. У будь-якому разі ІТ-відділи можуть керувати процедурами зберігання самостійно або доручити їх стороннім фахівцям, наприклад нам ?

Варіанти передавання даних за межі офісу

Переміщення резервних копій за межі офісу/сайту є основною характеристикою "захищеного незмінного сховища". У ІТ-персоналу є кілька варіантів дотримання автономної/незмінної частини правила 3-2-1-1-0. Вони можуть зберігати резервну копію на знімному носії в автономному режимі (з повітряним зазором) у фізично безпечному місці. Іноді зберігання резервної копії неможливе або ІТ-персоналу потрібен більш швидкий доступ до резервної копії. У цьому разі можна зробити копію незмінною. Стрічка пропонує опцію "Write Once, Read Mаnу (WORM) або одноразовий запис і багаторазове читання, що означає, що одного разу записані дані не можуть бути змінені. Багато постачальників хмарних сховищ також надають незмінні параметри. Наприклад, ІТ-фахівці можуть налаштувати сховище HPE StoreOnce Catalyst і зробити його незмінними.

Важливість тестування резервних копій

У підсумку резервні копії робляться для того, щоб за необхідності їх можна було використовувати. Вкрай важливо, щоб фахівці, які відповідають за резервне копіювання, тестували свої резервні копії, щоб переконатися у відсутності помилок. Найкраща перевірка резервної копії - відновлення з неї даних. Наприклад, якщо ви виконуєте резервне копіювання віртуальних машин, вам слід перевірити можливість відновлення віртуальних машин. Ви можете запланувати щомісячні тести, під час яких ви будете відновлювати віртуальні машини на серверах, які можна порівняти з тими, на яких користувачі фактично відновлюють віртуальні машини. В ідеалі увімкніть віртуальні машини, переконайтеся, що ОС запускається і віртуальні машини доступні. Також переконайтеся, що віртуальні машини можуть запускати потрібні служби. Програмне забезпечення для резервного копіювання та відновлення може також включати функції перевірки резервних копій, які ви можете використовувати, наприклад Veeam і Commvault.

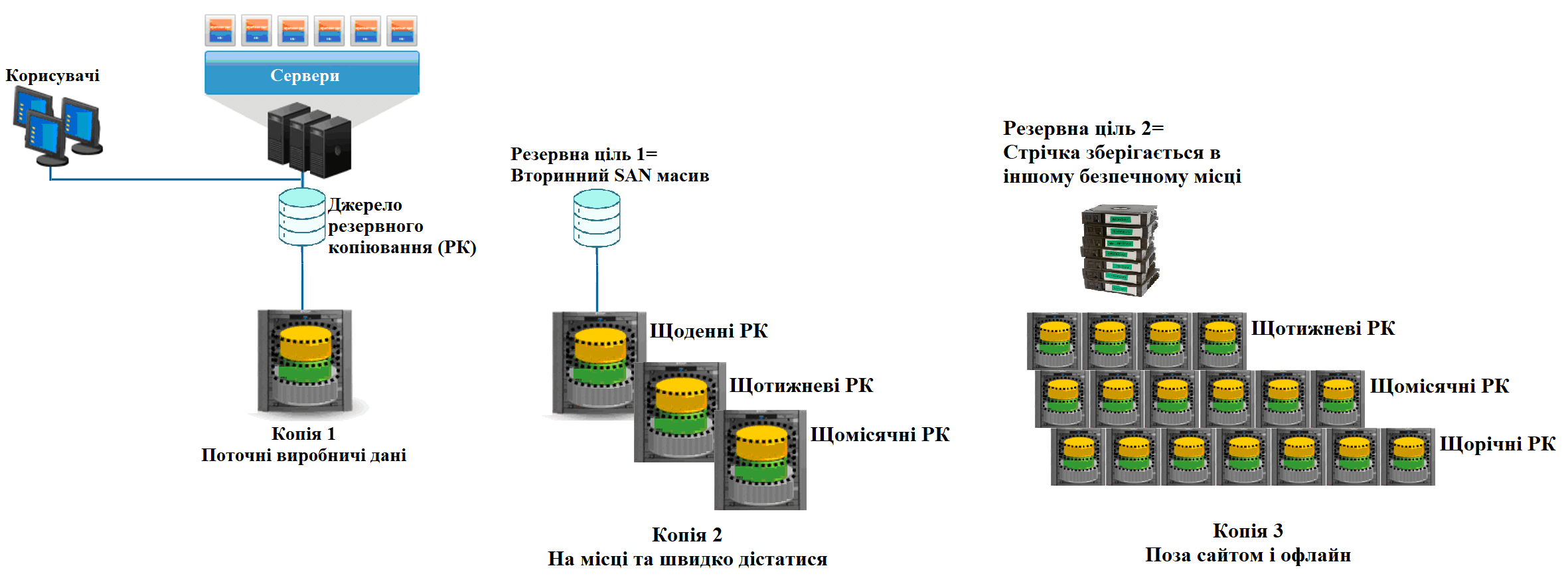

Приклад використання правила

ІТ-відділи можуть виконати правило 3-2-1-1-0 різними способами. Малюнок нижче ілюструє лише один із прикладів:

У цьому прикладі виробничими даними є Копія 1. Потім планується щоденне, щотижневе та щомісячне резервне копіювання на додатковий SAN масив (вторинний). На SAN масиві зберігаються кілька різних резервних копій. Це Копія 2. Ці дані доступні на випадок, якщо вони знадобляться для швидкого відновлення. Також виконується щотижневе, щомісячне і щорічне резервне копіювання на стрічку. Для цього переміщуються ці стрічки в безпечне місце за межами офісу/сайту. Це Копія 3. Ця копія також відповідає вимогам для роботи поза офісом і в автономному режимі.

Висновки

Що відбувається, коли в найважливіших бізнес-системах відбуваються збої? В епоху, коли переможців і переможених визначає постійна доступність, простої складних, взаємопов'язаних робочих навантажень, орієнтованих на клієнтів, можуть завдати непоправних, а іноді й катастрофічних збитків із фінансового та ділового погляду. Крім упущеної вигоди, реальна вартість простою може охоплювати зіпсовану репутацію, втрату довіри та лояльності клієнтів, ослаблення конкурентної позиції і навіть порушення нормативних вимог. У сьогоднішньому світі, керованому соціальними мережами, новина про відключення електроенергії або збій і недоступність сервісу компанії швидко стає вірусною і можуть знадобитися роки, щоб усунути цей збиток. Згідно зі звітами незалежних аналітиків, незаплановані простої коштують підприємствам у середньому 88 000 доларів лише за одну годину. Тому очевидно, що ІТ-фахівці дуже зацікавлені в усуненні прогалин та захисті своїх даних і послуг. А для цього необхідно мати продуману стратегію резервного копіювання і суворо дотримуватися рекомендацій щодо усунення позаштатних ситуацій з даними, які може порекомендувати системний інтегратор, наприклад компанія Lantec.

Автор статті - Михайло Федосєєв, архітектор інфраструктурних рішень Lantec.